Debsecan: Reportes y parches de seguridad en Debian

Hablamos de la herramienta para Debian llamada Debsecan. Por lo que volvemos a hablar de seguridad, en este caso de cómo tener reportes diarios y estar informados en todo momento de los paquetes de seguridad disponibles, en nuestros sistemas GNU/Linux Debian.

Evaluaciones de seguridad en Debian con Debsecan

El fin de esta herramienta disponible para nuestro sistema favorito de la espiral, es efectuar una evaluación de la seguridad del sistema y reportar las vulnerabilidades que detecte conocidas, asociadas a los paquetes que tengamos instalados en ese momento en el sistema. Notificando al administrador de los resultados.

Una de las ventajas es que se puede configurar la herramienta de manera diaria o semanal o como queramos, para que nos envíe por correo los reportes de los actualizaciones disponibles de seguridad, para nuestro sistema. Además permite definir la versión exacta de la distribución, esto es, si es Squeeze, Wheezy, Jessie, Stretch, etcétera.

Instalación y configuración

Su instalación es muy sencilla:

apt install debsecan

Una vez hecho esto definimos con que versión estamos trabajando:

dpkg-reconfigure debsecan

Para ejecutar estos comandos recuerda que tienes que ser administrador (root) o pertenecer al grupo de «sudoers», por lo que en ese caso tendrás que utilizar delante de los comandos «sudo»

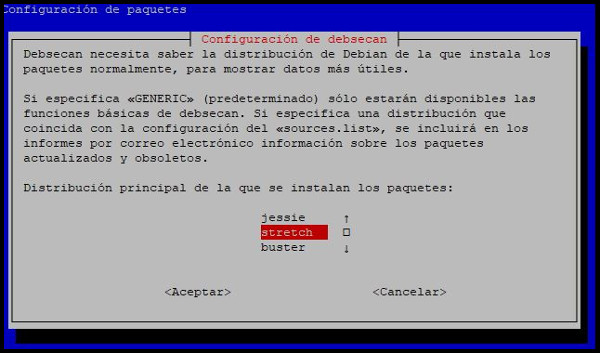

Aquí podemos ver un ejemplo del menú donde podemos definir la versión de la distro:

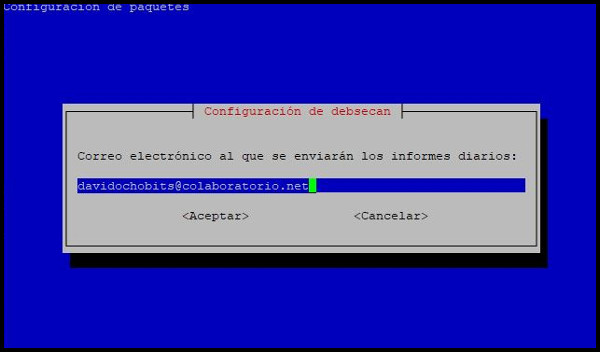

Una vez hecho, también debemos indicar la dirección a la queremos recibir los correos:

Hay que tener en cuenta que para pode recibir los correos debemos tener un «relay» de correo configurado. Para ello puedes consultar los tutoriales que escribí en su día, para correos de gmail.com o de office365

Veamos algunos ejemplos de su uso, por ejemplo para que nos liste los paquetes de seguridad disponibles para nuestro sistema:

root@servdebian:/# debsecan --suite stretch

CVE-2018-5740 bind9-host

CVE-2017-17087 vim-tiny (low urgency)

CVE-2018-10754 libncurses5 (remotely exploitable, low urgency)

CVE-2018-1060 python3.5 (remotely exploitable, low urgency)

CVE-2018-1061 python3.5 (remotely exploitable, low urgency)

CVE-2018-10754 ncurses-term (remotely exploitable, low urgency)

CVE-2018-10754 libtinfo5 (remotely exploitable, low urgency)

CVE-2018-1049 libudev1 (remotely exploitable, medium urgency)

CVE-2018-6954 libudev1 (high urgency)

CVE-2017-11462 libk5crypto3 (remotely exploitable, low urgency)

CVE-2018-5710 libk5crypto3 (remotely exploitable, medium urgency)

CVE-2018-5729 libk5crypto3 (remotely exploitable, medium urgency)

CVE-2018-5730 libk5crypto3 (remotely exploitable, medium urgency)

CVE-2018-5740 libdns162

También le podemos indicar que nos la envíe por correo:

debsecan --suite stretch --format report --mailto root --update-history

Si queremos podemos indicar que nos muestra solamente los aplicables al sistema, añadiendo el parámetro «–only-fixed»

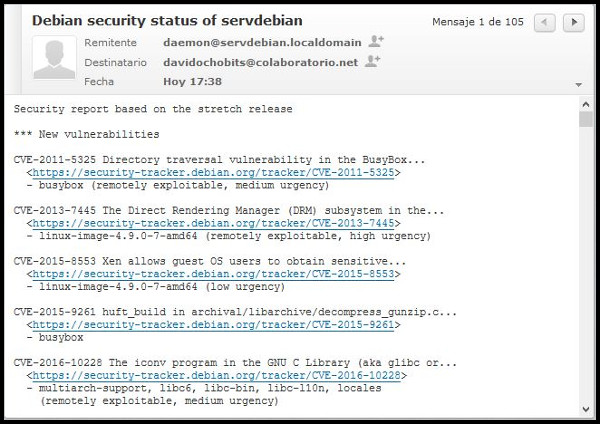

Aquí podéis ver un ejemplo de un correo que ha llegado a mi bandeja:

Para programar las tareas diarias, debemos utilizar la herramienta «debsecan-create-cron»

Si tenéis otras distribuciones GNU/Linux, he hablado de parches de seguridad en:

Red Hat / Centos / ScientificLinux

Y esto es todo por hoy, espero que os sea de utilidad en algún momento. Nos vamos leyendo ^.^