Destapando intrusos en nuestros sistemas con lsof

¿Cómo funciona? Recordemos que en Linux todo es un fichero. Prácticamente todas las actividades de un sistema giran alrededor de los ficheros abiertos, por lo tanto dichos ficheros son una fuente perfecta para obtener información de la actividad de nuestro sistema. lsof logra, de forma centralizada y sintetizada, recoletar toda esa información.

Cómo cualquier otro programa puede ser manipulable por los intrusos, por lo tanto lo recomendable, tras ser compilado el programa desde las fuentes, es ubicar el ejecutable en un algún medio protegido, que no se pueda escribir, como un CD.

Instalación

Lsof soporte prácticamente todos los sistemas basados en UNIX .

En Debian lo instalaremos de la manera más sencilla:

apt-get -y install lsof

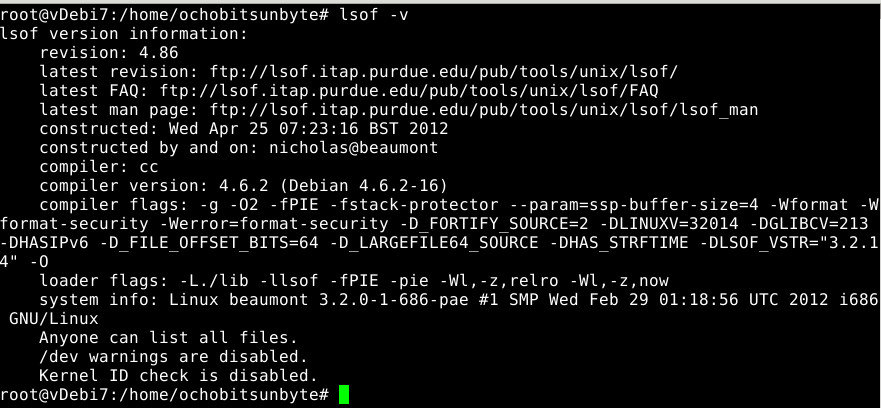

Una vez instalado, podemos ver la versión del programa, con lsof -v :

- lsof, sin parámetros, nos mostrará un resumen de la información, aunque es bastante extenso.

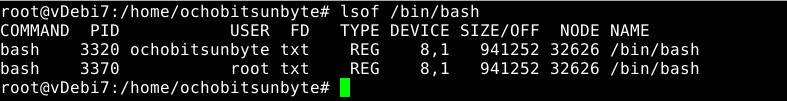

- lsof /bin/bash, lista todos los procesos que utiliza bash.

- lsof -p PID, Listará todos los ficheros abiertos por un proceso dado.

- lsof +D /tmp, mostrará los ficheros abiertos en /tmp y en sus subdirectorios sin los enlaces simbólicos.

- lsof -u usuario, listará todos los ficheros abiertos por el usuario.

- lsof -i, mostrará los ficheros asociados a la red.

- lsof -i | grep ‘ ->’, listará todas las conexiones activas.

- lsof -a -i -u www-data, mostrará todos los ficheros abiertos por el usuario de apache2, www-data.

Tenemos que pensar que lsof está pensado para usarse desde root, si se usa desde cualquier otro usuario se recibiará mucha menos información.

lsof devuelve la información de forma tabular, por el siguiente orden:

- Nombre del proceso: COMMAND

- ID del proceso: PID

- Nombre de la cuenta del usuario: USER

- Descriptor del fichero: FD

- Tipo del fichero: TYPE

- Dispositivo: DEVICE

- Tamaño: SIZE

- Conexión: NODE

- Nombre completo: NAME

Aquí os dejo un ejemplo de la ejecución del comando lsof /bin/bash :

Si queremos ver la actividad de unos puertos en concreto de nuestro sistema, lo haríamos con el comando lsof -i TCP:2000-3000.

También nos puede servir para resolver problemas del sistema:

¿Por qué no sale la bandeja del CD? Lo averiguamos con lsof /dev/cdrom

¿Quién está usando el administrador de audio? La respuesta la obtenemos con lsof /dev/audio

Espero que haya sido de interés el artículo, podéis obtener más información con el comando man, desde la consola de comandos.

Parte de la información la he obtenido de la revista «LINUX SHELL 2» , edición especial de la extinta revista Linux Magazine, en castellano.