Tu sistema Linux seguro con checksecurity

Los sistemas GNU/Linux se consideran de los mas seguros, para todo tipo de equipos informáticos. Sin embargo, siendo realistas, tienen su buen número de vulnerabilidades y también son víctimas del malware. Por suerte, existen cantidad de herramientas para solventar estos problemas. Aunque estas herramientas suelen estar enfocadas a mitigar vulnerabilidades específicas y tienen como objetivo ciertos escenarios..

Con el conjunto de herramientas, englobadas en el denominado checksecurity, podemos verificar automaticamente cualquier sistema derivado de Debian, como por ejemplo Ubuntu o Linux Mint, en busca de problemas potenciales.

Imagen de Werner Moser en Pixabay

Sistemas seguros con checksecurity

Checksecurity consta de varios complementos, cada uno de los cuales se personaliza en un archivo de configuración. Estos archivos están en formato de texto, por lo que, con un simple editor, su configuración se puede adaptar a nuestras necesidades. Cuando se llama a checksecurity, este programa llama a los complementos que tenga activados, uno por uno, mostrando los resultados de las pruebas realizadas.

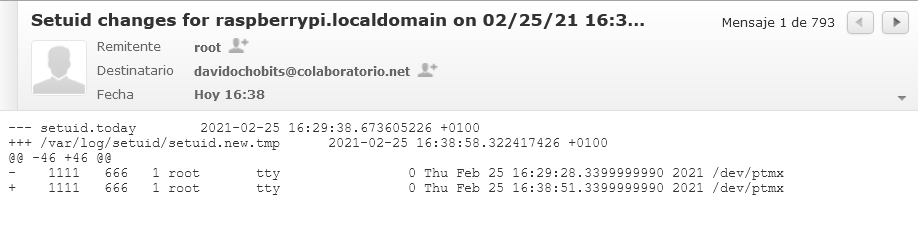

A través de un proceso automatizado, para lograr mayor nivel de seguridad, el sistema crea de forma automática dos trabajos de cron. Uno de los complementos, llamado «check-setuid«, verifica los atributos de setuid, para ver si hay modificaciones y buscar sistemas de archivos remotos que estén montados de manera insegura, en el sistema local.

En cambio, el complemento «check-sockets«, busca y monitorea los puertos abiertos y modificados, lo que permite detectar cualquier malware que intente ingresar al sistema, a través de estos puertos. El complementos «check-passwd» comprueba el sistema en busca de cuentas no seguras, mientras que «check-diskfree» comprueba la capacidad de los sistemas de archivos. El complemento «check-iptables-logs«, se encarga de posibles intentos de intrusión, que encuentra utilizando los archivos de registro del propio iptables.

Instalación de checksecurity

Cómo he comentado antes checksecurity está disponibles en sistemas Debian y derivados, como por ejemplo Ubuntu o Linux Mint, o el propio Raspbian. Para ello solo hemos de utilizar los repositorios del sistema. Por ejemplo, en raspbian:

Para instalarlo solo hemos de escribir:

sudo apt install checksecurity

Dado que se ejecuta por completo desde la línea de comandos, el instalador no creo ningún lanzador en la jerarquía de menú de escritorio, si fuese el caso de utilizar por ejemplo escritorio con Gnome o KDE. Los scripts individuales para ejecutar las pruebas se pueden encontrar en /usr/share/checksecurity/.

Durante la instalación también se instala el sistema de correo con Postfix o sendmail (en el caso de Raspbian), del ya que ya hemos hablado en la web en multitud de ocasiones. Este servidor de correo permite al sistema enviar correos de forma independiente. Para ello debemos tener configurado el sistema de correo, por ejemplo para utilizar nuestra cuenta de correo habitual o una a medida. En el caso de Sendmail y Raspbian, el amigo Victorhck, le dedicó una estupenda entrada al asunto hace un tiempo.

Configuración

El fichero de configuración principal se encuentra en /etc/checksecurity.conf. En el archivo, podemos activar y desactivar módulos o establecer intervalos de verificación para la ejecución automatizada de los scripts individuales.

En cambio, en el directorio /etc/checksecurity/, encontraremos los archivos de configuración adicionales para todos los complementos excepto»check-iptables-logs» Estos están en formato texto, por lo que se pueden modificar también sin problemas.

Debemos prestar atención a la opción CHECK_DISK_PERCENT, en el archivo check-diskfree.conf, cuyo valor predeterminado es 70. Esta configuración da como resultado la salida de un mensaje del sistema, con las particiones que pasan de ese umbral. Como ese umbral se puede pasar con facilidad, es buena idea aumentar el valor dal 80 o al 90 por ciento.

En el archivo de configuración check-passwd.conf,podemos definir si deseamos o no que la secuencia de comandos detecta entradas de contraseñas vacías, o bien contraseñas duplicadas. Esta opciones están activadas de forma predeterminada.

El despliegue

Para iniciar la herramienta, debemos escribir el comando checksecurity, de forma manual utilizando un usuario con permisos de administrador. De esta forma, mediante su serie de complementos, emite mensajes de advertencia en el caso de que fuese necesario. Si hemos definido una cuenta de correo y configurado Postfix o sendmail, recibiremos las alertas por correo.

De forma predeterminada la herramienta crea tareas en cron. Por ejemplo se encarga de revisar los registros del cortafuegos una vez por semana. Sus registros se almacenan en la ruta /var/log/checksecurity, en varios ficheros con nombres significativos, ordenados de forma cronológica. Esta configuración la podemos adaptar a nuestras propias necesidades, modificando la configuración de fichero /etc/checksecurity.conf.

Algunas conclusiones

Si tenemos configurada de forma adecuada esta herramienta, podemos controlar al dedillo nuestros sistemas, ya sean los puertos abiertos, las contraseñas vacías o bien su capacidad de almacenamiento. Aunque, como bien sabes, todo esto también se puede controlar de otras maneras, por ejemplo con todas las herramientas de monitoreo, de las tantas que hemos hablado en más de 10 años de vida de esta web.

alguien me mencionó!! 🙂

Saludos!!

🙂 Saludos!